La situazione di difficoltà che stanno affrontando privati e imprese a causa dell’emergenza Covid-19, è fortemente aggravata dall’industria del Cyber crime che sta cercando di sfruttarla continuando a sferrare attacchi informatici tramite mail di phishing che, iniziati dai primi giorni di marzo e protratti per i successivi due mesi, hanno raggiunto ora un picco di infezioni, come segnalato dal CERT-PA (Computer Emergency Response Team per la PA– ora CSIRT).

Ma quali sono gli attacchi più diffusi, come riconoscerli e arginarli? Lo spiega un report di CybergON, business unit dedicata alla Cyber security di Elmec Informatica, Managed Services Provider di servizi e soluzioni IT per le aziende. Stando alla ricerca, le mail di phishing più diffuse in questo periodo veicolano tramite allegati soprattutto tre malware in grado di infettare i dispositivi. Si tratta di Trickbot, Ursnif ed Emotet, in circolazione ormai da anni e che ciclicamente vengono ritoccati per provare a renderli non rintracciabili da soluzioni anti-malware.

Mail malevole che infettano i digital device

Gli oggetti delle mail in questione fanno leva sulla paura e sulle preoccupazioni più diffuse in questo momento. Alcuni esempi di oggetto: “Corona virus cure for china, italy” “Cancel shipment due to corona virus – new shipping details” “New COVID-19 prevention and treatment information”.

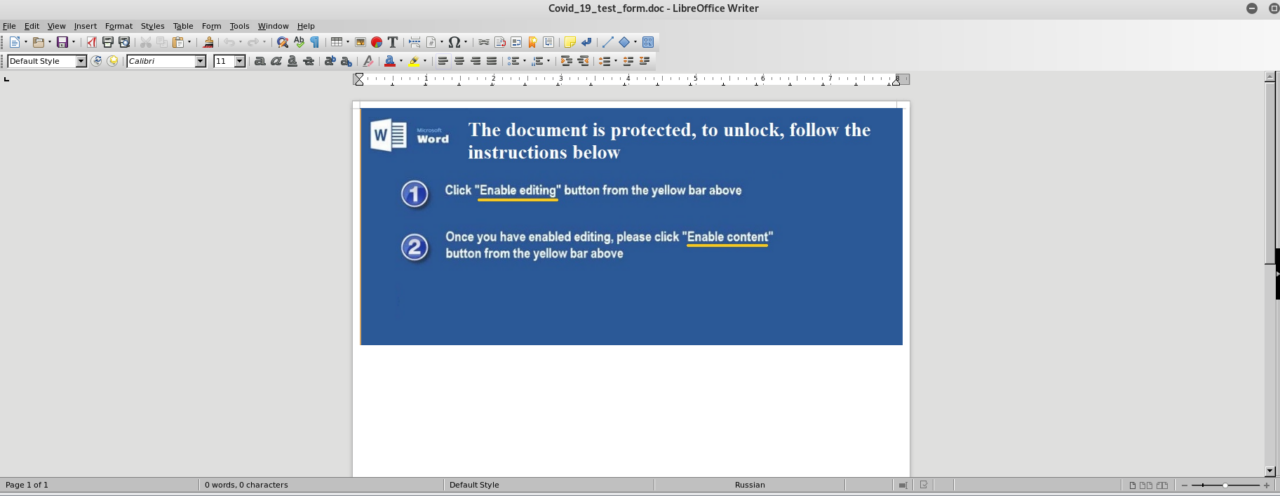

Trickbot è un malware progettato per rubare i dati privati degli utenti, dirottando i browser web. In genere presenta un oggetto di questo tipo: “Coronavirus: informazioni importanti su precauzioni” e include come allegato un documento word comunemente nominato “f21368535400.doc”, “Covid_19_test_form.doc”, “guida_coronavirus.doc”, ecc. L’utente viene così ingannato e spinto ad effettuare un download, che una volta partito infetta il dispositivo.

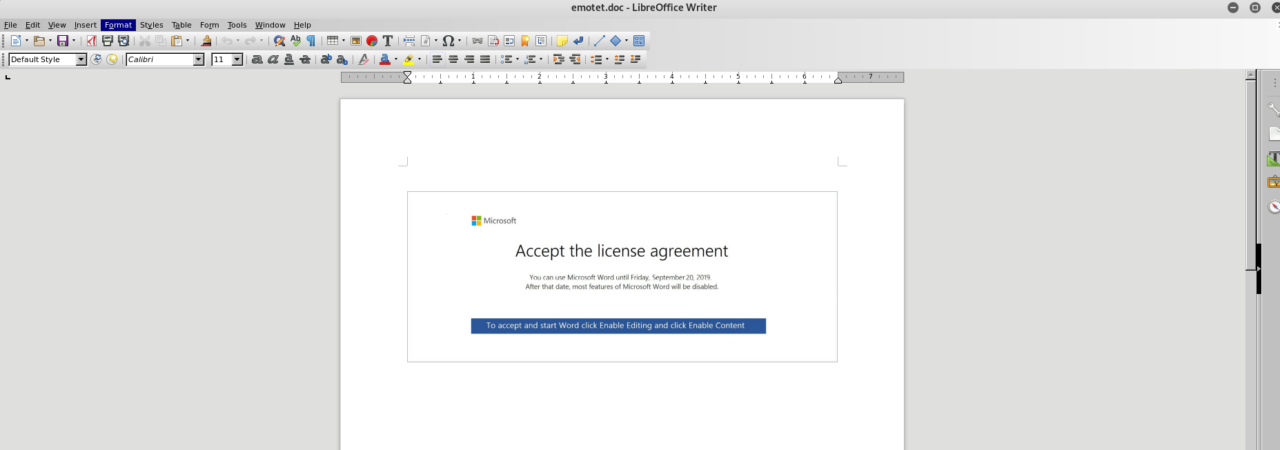

L’obiettivo di Emotet è infiltrarsi nell’account bancario dell’utente e appropriarsi dei suoi soldi. Un oggetto tipico di una mail contenente questo tipo di attacco è “Coronavirus countermeasures”. Il documento allegato è sempre un word e mostra un messaggio che tende ad ingannare l’utente con l’accettazione di un license agreement. Anche in questo caso, lo scopo è far partire un download necessario all’infezione della macchina della vittima.

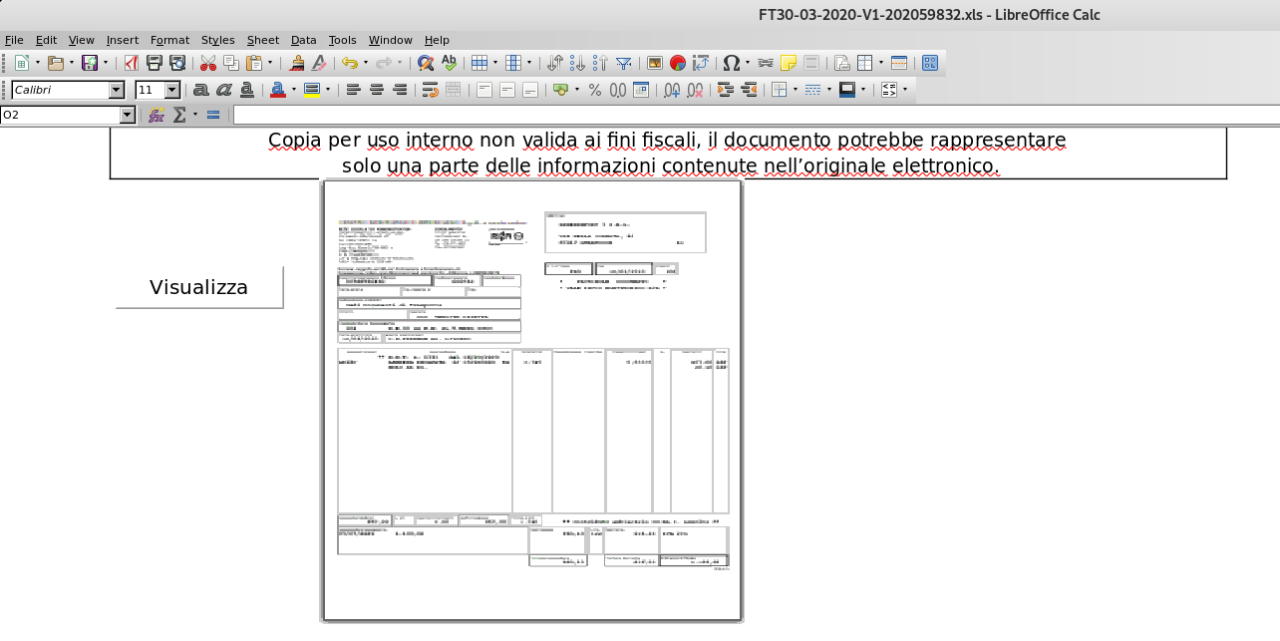

Ursnif è un virus che mira a registrare informazioni sensibili dell’utente, come sequenze di tasti, accessi/password salvati, attività di navigazione sul web, informazioni di sistema e così via. Una tipica mail di phishing contenente un simile attacco prevede un oggetto di questo tipo: “Invio COPIA Ordine/Fattura: Procedure x Coronavirus”.

L’allegato è questa volta un file Excel che, come gli altri, contiene una macro VBA, cioè una parte di codice necessario ad automatizzare azioni molto ripetitive e che ha l’obiettivo ultimo di infettare e diffondere il malware.

Come difendersi dalle mail di phishing

CybergON suggerisce alcune precauzioni che l’utente dovrebbe adottare per limitare il rischio di infettare i dispositivi che utilizza.

Innanzitutto, occorre sempre controllare l’indirizzo del mittente per rendersi conto se sia o meno plausibile sfruttare tool online per verificarne la reputazione nel caso in cui non lo si conosca, ad esempio: Cisco Talos; Senderscore; MxToolbox.

Non scaricare assolutamente file in allegato o file a cui si viene condotti tramite link, e se proprio necessario, sfruttare piattaforme che effettuano gratuitamente l’analisi di file, come Virustotal. Allo stesso modo, non cliccare link senza essersi prima accertati della bontà dell’e-mail.

Infine, potrebbe essere d’aiuto chiedere a qualche collega se ha già ricevuto una mail dello stesso tipo o informarsi su Internet circa campagne caratterizzate dallo stesso oggetto dell’e-mail ricevuta.

Immagine fornita da Shutterstock.